Crackear redes Wifi con Backtrack5 paso a paso en español

Otro manual para auditorías con el Backtrack 5 Revolution. El proceso es muy similar al del manual para claves WPA que ya publicamos anteriormente, sin embargo, con este tutorial podremos hacer lo mismo pero con entorno gráfico y de un modo más intuitivo.

Una vez más, debemos recordar que esta distribución no está diseñada para fines delictivos. Por tanto la responsabilidad del uso que se haga de ello, depende únicamente de la vosotros. Haced buen uso de esta información.

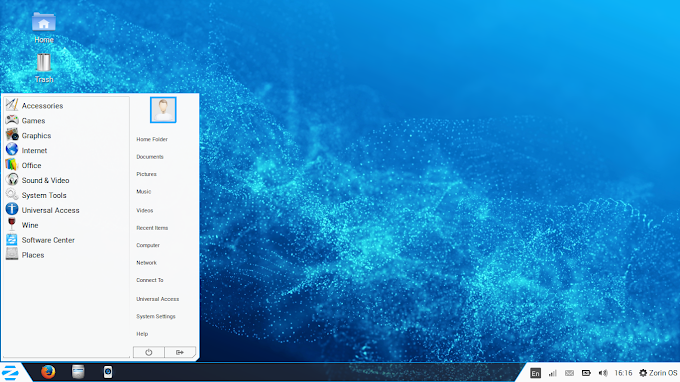

¡Comenzamos! Utilizaremos el programa llamado Gerix Wifi Cracker. El programa se encuentra en:Applications → BackTrack → Exploitation Tools → Wireless Exploitation → WLAN Exploitation → gerix-wifi-cracker-ng.

Esta es la pantalla principal del programa.

Ahora tenemos que pinchar en Configurar. En esta pantalla lo primero que vamos a hacer es habilitar el modo monitor, para eso pulsamos en Enable/Disable Monitor Mode,observamos que nos aparece otra interfaz llamada mon0, ese es el modo monitor.

El siguiente paso es escanear las redes que nos rodean. Para eso pulsamos en Rescan networks. Nos aparecerán las redes disponibles, seleccionamos la red objetivo.

El siguiente paso es escanear las redes que nos rodean. Para eso pulsamos en Rescan networks. Nos aparecerán las redes disponibles, seleccionamos la red objetivo.

Una vez tengamos la red seleccionada nos dirigimos a la pestaña WPA.

En el apartado General functionalities pulsamos en Start sniffing and Login. Se nos abrirá una consola como la de la izquierda en la imagen. Esta terminal nos ofrece información sobre la red que escogimos, los clientes conectados, etc.

El siguiente paso es ir al apartado WPA Attacks.

Ahora vamos a obtener un paquete llamado handshake que es fundamental para sacar la clave. Para conseguirlo pulsamos en Autoload victim clients. Si tenemos un cliente asociado al punto de acceso nos saldrá su MAC en este cuadro. Es imprescindible tener un cliente conectado para obtener el handshake.

Ahora vamos a desautenticar al cliente que está conectado para obtener el handshake. Pulsamos en client desauthentication. Se nos abrirá otro terminal que muestra como inyecta paquetes para desautenticar al cliente.

Para saber si hemos obtenido el handshake miramos el primer terminal, en la parte superior derecha tiene que aparecer WPA handshake y la MAC.

Para terminar nos dirigimos a la pestaña cracking y pulsamos en WPA bruteforce cracking.

Ahora tenemos que indicar la ruta del diccionario que usaremos para descifrar la clave. La ruta la ponemos en: Add your dictionary

Solo nos queda pinchar en Aircrack-ng – Crack WPA Password

Si el ataque tiene éxito nos saldrá una tercera terminal con la clave.

2 Comentarios

Podrías de por favor publicar el manual para claves WPA si fuera tan amable necesito ese tutorial, de ante mano le agradezco por la atención brindada

ResponderEliminarok en estos dias pruebo que me funciones y te subo el manual

ResponderEliminar