Atacando Windows 8 a través de vulnerabilidad Java

En esta entrada del blog vamos a ver cómo comprometer un Windows 8 actualizado y reciente, por una vulnerabilidad de Java totalmente actualizado (en este caso Java 7 Update 13), usando cualquier explorador de Internet.

Máquinas usadas:

Win8 actualizado con cortafuegos de Windows activado

Backtrack 5 R3

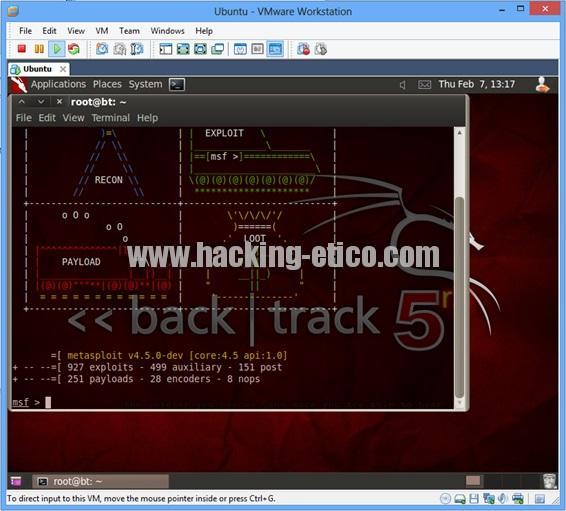

Empezamos con nuestra consola Metasploit en Backtrack.

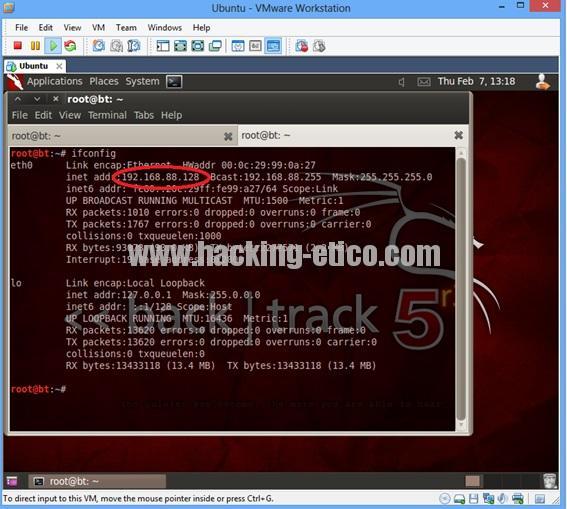

Observamos la IP de la maquina Backtrack.

Ahora configuramos nuestro exploit preparando nuestra máquina., para ello usamos el exploit “java_signed_applet”. Una vez declarado dicho exploit, configuramos la máquina a la que se va a conectar el exploit:

Ahora configuramos la ruta que se va a enviar.

Usamos el payload siguiente: windows/meterpreter/reverse_tcp

Por último se configura el puerto de escucha que el exploit se va a conectar y se lanza.

Podemos observar que el equipo Local está escuchando por el puerto 8080 en nuestra IP.

Nos conectamos desde la máquina víctima a la máquina Backtrack (192.168.88.128:8080).

Y en la máquina que usamos para atacar observamos cómo se inicia una sesión.

Iniciamos sesión y observamos dónde estamos.

0 Comentarios